La société Avecto qui fournit des solutions de sécurité informatique, a analysé l’intégralité des patchs de maintenance fournis par Microsoft en 2016 et a rédigé un petit rapport que vous pouvez télécharger ici.

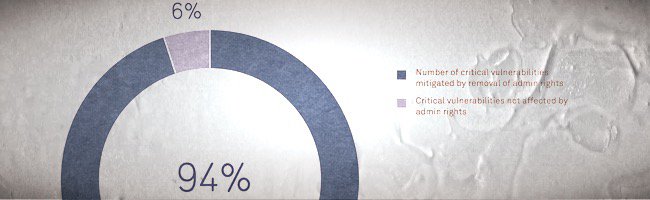

Et la conclusion est sans appel : 94% des vulnérabilités informatique critiques découvertes et publiées lors des fameux « Patch Tuesday » pour la maintenance informatique de sécurité peuvent être déjouées en utilisant un compte qui n’a pas de droits administrateurs.

De plus, ils ont noté une augmentation de vulnérabilités informatique made in Microsoft de 62% depuis 2013 et bizarrement ou pas, Windows 10 qui est quand même l’OS le plus récent est celui qui a le plus de vulnérabilités informatique. Bien plus que n’importe quel OS concurrent et 46% de plus que Windows 8 ou 8.1.

Je me demande si c’est parce que les failles sont découvertes plus fréquemment grâce à des audits de maintenance informatique ou du bug bounty ou si c’est parce que les processus de développement informatique agile de Microsoft ont réduit la part réservée aux tests de sécurité informatique.

En tout cas, 100% des failles dans le navigateur Edge et 99% des failles dans Office, trouvées en 2016 sont déjouables en limitant les droits admin sur les comptes utilisateurs.

Bon, vous avez compris ce qu’il vous reste à faire si vous êtes sous Windows ?

Arrêter d’utiliser un compte admin chaque jour de votre vie et vous rendre dans le panneau de configuration, dans la partie concernant la gestion des comptes utilisateurs pour créer de nouveaux comptes standards sans droits admin (ou basculer vos comptes admin en standards). Et conserver un compte admin que vous utiliserez uniquement pour installer des trucs ou pour des opérations de maintenance informatique à Perpignan.