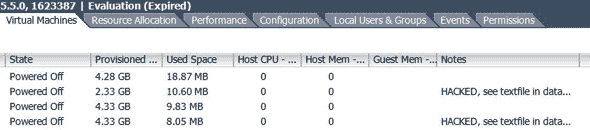

Un virus ransomware de type “cryptolocker” s’attaque depuis plusieurs mois à deux produits VMware : ESXi et vCenter. Son wholesale nba jerseys objectif : Chiffrer les données de vos datastore et vous ransonner pour espérer retrouver l’accès à vos machines virtuelles…

Plusieurs administrateurs système confirment avoir été victimes de ce ransomware, un fichier texte est placé sur les datastore en demandant 5 bitcoins pour la restitution des données par machine.

Si vous utilisez les produits VMware, sachez que les anciennes versions d’ESXi sont vulnérables c’est à dire de la version 5.0 à la version 5.5, mais également vCenter 5.0 à 6.0.

Quoi qu’il en soit, vous devez mettre à jour vos serveurs avec Update Manager ou manuellement, mais gardez en-tête que vos hyperviseurs ne doivent pas être accessible depuis internet, sinon voilà ce qu’il peut arriver…

Ce pirate semblerait être russe à en croire : son pseudo “Russian guardians” mais rien ne l’affirme…

Les versions ESXi touchées sont :

VMware ESXi 5.5 sans le patch ESXi550-201509101-SG

VMware ESXi Craft 5.1 sans le patch ESXi510-201510101-SG

VMware ESXi 5.0 sans le patch ESXi500-201510101-SG

Et pour vCenter :

vCenter Server 6.0 inférieur à 6.0.0b

vCenter Server 5.5 inférieur à 5.5 update 3

vCenter Server 5.1 inférieur à 5.1 update u3b

vCenter Server 5.0 inférieur à 5.0 update u3e

Pour plus d’infos :

Détail des versions impactées

CVE-2015-2342, CVE-2015-5177, CVE-2015-1047

Dernières versions disponibles

Security Guidelines

Sur les origines de la faille on parle de reste de heartbleed / heartbeat, bref encore OpenSSL.

Ne tardez pas à mettre à jour, que ce soit avec Update Manager ou manuellement. Pour rappel vos hyperviseurs ne doivent jamais être accessibles depuis le web et de préférence sur un réseau dédié/VLAN différent de votre LAN. Mettez donc un bon pfSense en frontal avec les DMZ qui vont bien. Sans oublier des sauvegardes hors ligne (sur bande ou autre) pour se prémunir de toute contamination.