Depuis quelques semaines, les entreprises françaises subissent une attaque visant à les infecter par un Malware bancaire connu sous le nom de Dridex. Nous relayons l’alerte de l’agence de sécurité française Anssi et l’analyse effectuée par l’éditeur G Data dans son laboratoire. Des centaines d’entreprises ont déjà été abusées et les versements bancaires frauduleux sont très importants, ils portent désormais sur plusieurs millions d’euros. Cette attaque de forte ampleur a fait l’objet d’une alerte de la part de l’ANSSI :

Le CERT-FR alerte sur des spams qui se diffusent depuis plusieurs semaines en dépit des filtres antispam : attention aux macros malveillantes qu’ils diffusent !

Ces spams sont d’autant plus dangereux qu’ils embarquent des documents Microsoft Office contenant des macros VBA* malveillantes. Ces macros ont pour but d’infecter la victime avec Dridex, malware de type bancaire.

Ces spams sont très souvent rédigés dans un français sans faute, la tournure n’attire dons pas spécifiquement l’attention. Le sujet et le contenu du pourriel mentionnent des problèmes de facturation, dans la plupart des cas pour inciter le destinataire à ouvrir la pièce jointe.

Afin de se protéger contre ce type de menace, les conseils habituels sont rappelés :

• ne pas ouvrir les documents ou les pièces jointes CryptoLocker non sollicités;

• désactiver l’exécution automatique des macros dans les suites bureautiques;

• maintenir le système d’exploitation et l’antivirus à jour. Le bulletin d’actualité du CERT-FR détaille les formats de documents et techniques utilisées ainsi que les parades à mettre en place.

Note :

*VBA : Visual Basic for Application est une implémentation de Microsoft Visual Basic intégrée dans l’ensemble des applications de Microsoft Office.

Le G DATA SecurityLabs a disséqué cette attaque et nous livre son analyse.

Infection en 4 étapes

• L’attaque commence par un spam en français. Le contenu de l’email évoque une facture ou une commande soi-disant effectuée. En pièce jointe se trouve le document en question : un document Microsoft Office. Dans certains emails analysés, la pièce jointe intègre l’adresse email du receveur du spam, ce qui peut laisser penser qu’il s’agit effectivement d’un vrai document. Dans les attaques en français étudiées, les documents attachés sont vides à l’ouverture, mais Word propose l’activation des macros.

• Si l’utilisateur active la macro, il déclenche la deuxième phase : le téléchargement d’un premier code. Le site pointé est Pastebin.com, un service gratuit dans lequel il est possible de stocker du texte et le partager grâce au lien vers la page. Il est utilisé généralement par des développeurs pour partager des codes sources. Les attaquants ont vraisemblablement choisi cette page pour son caractère légitime et il est peu probable que les solutions de sécurité l’inscrivent dans une liste noire. Il est très facile de stocker du code sur cette plateforme, ainsi l’usage de ce site s’avère très pratique.

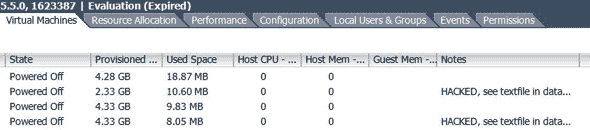

• La troisième étape consiste donc à charger ce code malveillant (le Payload), un VBS (Visual Basic Script) qui va alors télécharger un exécutable, l’installer dans %APPDATA% et l’exécuter. Vient ensuite la quatrième étape : le téléchargement du downloader, lui-même dédié au téléchargement du code malveillant final. Dans les cas analysés durant les derniers jours, le code téléchargé est le trojan bancaire Dridex. Mais en fonction du bon vouloir de l’attaquant, le downloader peut être commandé afin de télécharger un autre programme malveillant. Ainsi, dans plusieurs autres emails en français détectés ces derniers jours, certains downloaders ne téléchargeaient aucun code, mais étaient en attente.

Conclusion

Les auteurs du malware sont dans la recherche constante d’innovations pour escroquer les utilisateurs, et tenter de contourner les solutions de sécurité. Dans ce cas, ils utilisent un site internet légitime dans le processus d’infection que les produits de sécurité n’inscriraient pas dans une liste noire. Ils utilisent des documents Microsoft Office spécifiques pour contourner les analyses de certains antivirus. Certains anti malware dont ceux de G DATA détectent ces documents.